¿Qué es una VPN y cómo funciona? | VPN Virtual Private Network

Una VPN (Virtual Private Network) o Red Privada Virtual, es un servicio que genera una conexión online segura y encriptada. Un usuario de Internet puede utilizar una VPN para tener más privacidad y anonimato en línea, o simplemente eludir el bloqueo y censura basados en la ubicación geográfica.

Seguro que alguna vez, navegando por internet, has accedido a una página a través del buscador y cuando termina de cargar ves un mensaje que te dice que el contenido no está disponible para tu ubicación geográfica. Con una VPN esto no ocurre. Las VPN esencialmente extienden una red privada a través de una red pública (Internet), lo que debería permitir al usuario enviar y recibir datos de forma segura a través de Internet.

En líneas generales, una VPN se utiliza en una red con menos seguridad, como Internet, que es pública. Los proveedores de servicios de Internet (ISP) normalmente disponen de una gran cantidad de información sobre las actividades del cliente.

Además, algunos puntos de acceso Wi-Fi (AP) no seguros, pueden ser una vía ideal para que los atacantes obtengan «barra libre» a los datos personales de un usuario. Para evitar este y otro tipo de situaciones existen las VPN´s.

Las Virtual Private Networks se pueden utilizar para ocultar el historial del navegador de un usuario, la dirección IP (Protocolo de Internet) y la ubicación geográfica, la actividad en la web que estemos realizando y los dispositivos usados. Nadie en la misma red podrá ver lo que estamos haciendo si utilizamos una VPN. Esto las convierte en una herramienta de referencia única para la privacidad online.

Una VPN utiliza protocolos de «tunelización» para cifrar datos en el extremo que envía y descifrarlos en el extremo que recibe. Las direcciones de red de origen y recepción también están encriptadas para brindar la mejor seguridad posible en nuestras actividades online.

Las aplicaciones vinculadas a una VPN se utilizan a menudo para proteger las transmisiones de datos en los teléfonos móviles. También se pueden usar para visitar sitios web restringidos por ubicación.

Sin embargo, el acceso seguro a través de una VPN móvil no debe confundirse con navegación privada. Esta última no implica que nuestros datos estén encriptados, simplemente se trata de una configuración opcional del navegador que evita que se recopilen datos que puedan ser utilizados para identificarnos.

Sumario:

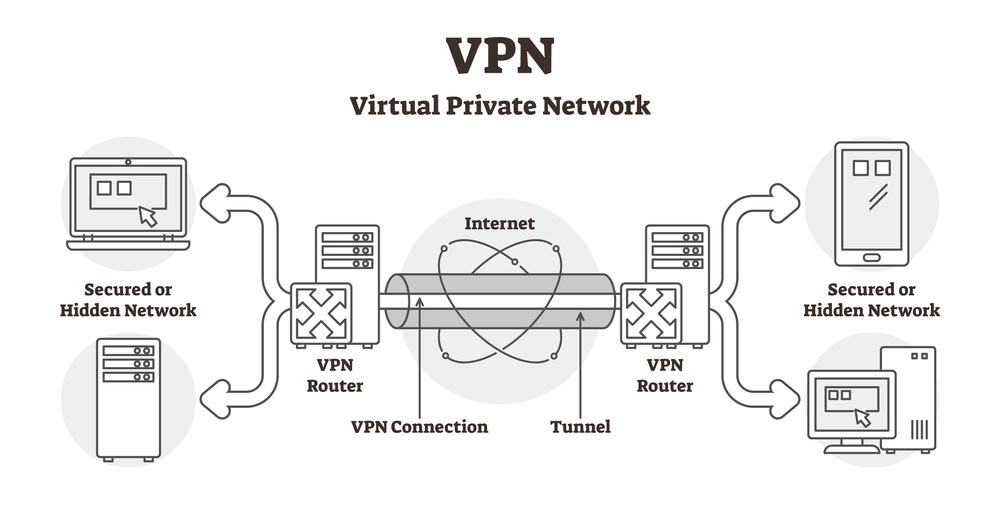

Cómo funciona una VPN

En su nivel básico, el túnel VPN crea una conexión punto a punto a la que no pueden acceder los usuarios no autorizados. Para generar dicho túnel se utiliza un protocolo comentado antes, la «tunelización», que se aplica sobre las redes existentes.

Las diferentes VPN´s suelen usar distintos protocolos de «tunelización», como OpenVPN o Protocolo de tunelización de sockets seguros (SSTP). Cada protocolo depende de la plataforma en la que se utilice la VPN, parecido al SSTP que utiliza el sistema operativo Windows, y proporcionará un cifrado de datos de distintas intensidades.

El dispositivo final debe ejecutar un cliente VPN (software), de forma local o en la nube. El cliente se ejecutará en segundo plano, siempre. Dicho cliente VPN no es visible para el usuario final a menos que se generen problemas de rendimiento.

Al usar el túnel VPN, el dispositivo de un usuario se conectará a otra red, ocultando su dirección IP y encriptando los datos. Esta es la clave, ya que oculta la información privada, tanto de los atacantes como de otras personas que esperan obtener acceso a las actividades de un usuario. El túnel conectará el dispositivo del usuario a un nodo de salida en otra ubicación distante, lo que hace que parezca que esté en otra zona geográfica.

VPN diagrama de funcionamiento

VPN diagrama de funcionamiento

Las VPN asocian el historial de búsqueda de un usuario con la dirección IP del servidor de la Red Privada Virtual. Los servicios asociados a las VPN tendrán servidores ubicados en diferentes áreas geográficas, por lo que parecerá que el usuario puede estar en cualquier ubicación.

Las Redes Privadas Virtuales pueden afectar al rendimiento de muchas maneras, como la velocidad de la conexión a internet, el tipo de protocolo que puede usar un proveedor de VPN e incluso el cifrado utilizado. En las empresas pasaría lo mismo, derivado de una mala calidad del servicio (QoS), el cual se encuentra fuera de control para el departamento informático de una empresa cualquiera.

Sin embargo, la VPN tiene un último recurso, el llamado «interruptor de interrupción» o parada simplemente, que es una característica de seguridad en algunos productos de este tipo. El interruptor automático desconecta el dispositivo de Internet para elminar la posibilidad de que nuestra IP sea expuesta. Existen dos tipos de interruptores de emergencia:

-

Los protocolos de interrupción activa evitan que los dispositivos se conecten a redes no seguras cuando está conectado a la VPN. Además de las interrupciones del servidor, está deshabilitado cuando no está conectada a la VPN.

-

Los protocolos de interruptor de apagado pasivo son más seguros. Evitan que el dispositivo realice conexiones que no sean VPN incluso cuando está desconectado del servidor VPN.

Para qué se utilizan las VPN

Las VPN se utilizan para la privacidad online, tanto por parte de usuarios particulares como de empresas. Estas últimas pueden utilizar VPN para asegurarse de que los usuarios externos que acceden a su centro de datos estén autorizados y utilicen canales encriptados.

Cualquier institución oficial donde se recaban datos del usuario usa una VPN. Estas también se pueden utilizar para conectarse a una base de datos de la misma empresa, pero ubicada en un área diferente.

Una Red Privada Virtual también es muy útil para proporcionar a los trabajadores remotos, viajantes o comerciales o simplemente proveedores de una empresa, acceso a aplicaciones de software alojadas en redes propietarias (privadas).

Para obtener acceso a un recurso restringido a través de una VPN, el usuario debe estar autorizado para utilizar la Red Privada Virtual y proporcionar uno o más factores de autenticación (en los últimos tiempos, 2). Estos pueden ser contraseñas, tokens de seguridad o datos biométricos.

Al navegar por la web, un atacante (hacker o estafador) podría acceder a la información de cualquier usuario, incluidos los hábitos de navegación o la dirección IP. Si la privacidad es una preocupación, una VPN puede brindar una tranquilidad sin parangón. El cifrado, el anonimato y la capacidad de sortear el contenido bloqueado geográficamente es lo que la mayoría de los usuarios ven como un valor añadido en una VPN.

Si nos referimos a la capacidad para eludir el contenido bloqueado de otros países, por ejemplo, podría ser extremadamente útil para un periodista de investigación. Si un país bloquea el contenido a entidades extranjeras, los periodistas podrían usar una VPN para dar la impresión de que están dentro de dicho país.

Protocolos VPN

Los protocolos VPN garantizan un nivel adecuado de seguridad para los sistemas conectados, sobre todo cuando la infraestructura de red subyacente (la instalada) no puede por sí sola. Se pueden utilizar varios protocolos para proteger y cifrar los datos. Estos son los más relevantes:

-

Seguridad IP (IPsec).

-

Capa de sockets seguros (SSL) y seguridad de la capa de transporte (TLS).

-

Protocolo de tunelización punto a punto (PPTP).

-

Protocolo de tunelización de capa 2 (L2TP).

Beneficios y desafíos de utilizar una VPN

Los beneficios de usar una VPN incluyen los siguientes aspectos:

-

La capacidad de ocultar la dirección IP y el historial de navegación de un usuario.

-

Conexiones seguras con datos encriptados.

-

Eludir el contenido bloqueado geográficamente, lo que dificulta que los anunciantes orienten los anuncios a los usuarios.

Sin embargo, los desafíos de usar una VPN incluyen lo siguiente:

-

No todos los dispositivos pueden admitir una VPN.

-

Las VPN no protegen contra todas las amenazas.

-

Las VPN de pago (premium) son opciones más confiables y seguras.

-

Una VPN puede ralentizar la velocidad de Internet.

-

El anonimato a través de las VPN tiene algunas limitaciones.

Cualquier dispositivo que acceda a una red aislada a través de una VPN presenta el riesgo de «llevar polizones a bordo» en forma de malware a ese entorno de red, a menos que exista un requisito en el proceso de conexión VPN para evaluar el estado de dicho dispositivo conectado.

Sin una inspección para determinar si cumple con las políticas de seguridad de una empresa, los atacantes con credenciales robadas pueden acceder a los recursos de la red, incluidos los enrutadores.

Pero más allá de las VPN, los expertos en seguridad recomiendan que los administradores de red consideren agregar componentes de perímetro definido por software (SDP) a su infraestructura de protección VPN, con el fin de reducir las posibles probabilidades de ataque. Añadir la programación SDP brinda a las empresas medianas y grandes la capacidad de usar un modelo de confianza cero para acceder a entornos de red en modo local o en la nube.

Tipos de VPN

Los administradores de red cuentan con varias opciones a la hora de implementar una VPN en la empresa, que son las siguientes:

VPN de acceso remoto

Los clientes de acceso remoto se conectan a un servidor de puerta de enlace VPN (gateway) en la red de la empresa. Esta puerta de enlace (gateway) requiere que el dispositivo autentique los datos (identidad) antes de otorgar acceso a los recursos de la red privada (interna). Este tipo de VPN se basa en IPsec o SSL para asegurar la conexión.

Site-to-Site VPN

Al contrario que el anterior, Site-to-Site VPN utiliza un dispositivo de puerta de enlace para conectar una red completa en una ubicación a otra red en distinta ubicación. Los dispositivos de nodo final en la ubicación remota no necesitan clientes VPN, ya que la puerta de enlace maneja la conexión. La mayoría de las Site-to-Site VPN que se conectan a través de Internet utilizan IPsec.

También es muy común que usen conexiones de conmutación de etiquetas multiprotocolo (MPLS) de operador en lugar de la red pública (Internet) como transporte para las Site-to-Site VPN. Es posible tener conectividad de Capa 3 (MPLS IP VPN) o Capa 2, ejecutándose a través de los enlaces de transporte base.

VPN Móvil (Mobile VPN)

En una VPN móvil (Mobile VPN), el servidor aún se encuentra en la frontera de la red de la empresa, lo que permite el acceso seguro mediante un túnel por parte de los clientes autenticados y/o autorizados.

Sin embargo, los túneles de Mobile VPN no están vinculados a direcciones IP físicas, sino que están vinculados a una dirección IP lógica. Esta última permanece en el dispositivo móvil. Una Mobile VPN brinda un servicio continuo a los usuarios y puede cambiar entre teconlogías de acceso y múltiples redes, ya sean públicas o privadas.

VPN mediante hardware

Las VPN basadas en hardware ofrecen una serie de ventajas sobre las que están basadas en software. Además de disponer de una seguridad mejorada, las VPN de hardware proporcionan equilibrio de carga para las grandes demandas de los clientes.

La administración se gestiona a través del navegador web, con su correspondiente interfaz. Una VPN basada en hardware es más cara que una de software y, debido a este coste, son viables para empresas grandes.

Dispositivo VPN o VPN Appliance

Una VPN Appliance, conocido también como dispositivo de puerta de enlace a VPN, es un aparato de red con funciones de seguridad mejoradas. También lo podemos nombrar como dispositivo SSL VPN, y es un enrutador que brinda protección, autorización, autenticación y encriptación para nuestra VPN.

Red Privada Virtual Multipunto Dinámica (DMVPN)

Un DMVPN intercambia datos entre sitios sin necesidad de pasar por el servidor o enrutador VPN de una empresa. Este modelo crea un servicio VPN en malla que se ejecuta en enrutadores VPN y concentradores de cortafuegos (firewall).

Cada sitio remoto tiene un enrutador configurado para conectarse al dispositivo de la empresa (hub), proporcionando acceso a los recursos disponibles. Cuando se requiere que dos radios intercambien datos entre sí, por ejemplo, para una llamada telefónica de voz sobre IP (VoIP), la radio se comunicará con el concentrador, obtendrá la información necesaria sobre el otro extremo y generará un túnel VPN IPsec dinámico directamente entre ellos.

Cómo elegir una VPN

Las VPN son completamente legales en España y no hay ningún proyecto o «globo sonda» para ilegalizar su uso. Si estás en España, tienes plena libertad para utilizar cualquier VPN de tu elección y darle el uso que consideres más conveniente, siempre y cuando lo que decidas hacer con ella sea legal.

Muchas VPN ofrecen tecnologías muy similares, por lo que puede ser difícil elegir cuál funcionará mejor. Los servicios VPN de pago suelen ser más fiables encluyen más funciones de seguridad. Si esto último es la máxima preocupación de una empresa, lo más conveniente es acudir a una opción de pago.

En general, los servicios de esta índole gozan de buena reputación en lo referente a seguridad, fortalezas y debilidades, amén de su transparencia, mediante la publicación de auditorías de terceros. Algunas características adicionales de las VPN incluyen túneles divididos, acceso a la red Tor o conexiones multisalto.

Una vez que un usuario o empresa analiza las funciones adicionales y encuentran un servicio que creen que funcionará, lo mejor es comenzar con una suscripción corta. Muchos proveedores de VPN ofrecen pruebas gratuitas de versiones de pago y algunas versiones gratuitas de prueba pueden incluir un límite en la cantidad de datos que se pueden usar. En cualquier caso, es suficiente para tomar la decisión más correcta.

¿Puedo ver el fútbol sin pagar y ser indetectable si utilizo una VPN?

Muy de moda en los últimos tiempos debido a la polémica generada por el "fútbol pirata" y una presunta (que no era) sentencia que alegaba la persecución de los usuarios finales si consumían contenido protegido por derechos de autor.

Muchos usuarios aconsejaban utilizar una VPN para conectarse y ver los partidos de fútbol sin ser detectados, pero hay que puntualizar ciertos aspectos de esa aseveración.

Conectarse a internet a través de una VPN (Red Privada Virtual) sí oculta tu dirección IP real y enmascara tu ubicación, lo que dificulta la localización de tu ubicación geográfica por parte de terceros. Sin embargo, es importante entender que aunque utilices una VPN, no significa que seas completamente anónimo en internet.

Si estás accediendo a contenido que debería ser de pago de forma ilegal (como ver eventos deportivos o películas sin pagar), existen otras formas en las que los proveedores de contenido pueden identificar y rastrear a las personas que lo hacen, incluso si están utilizando una VPN. Algunas de estas formas incluyen:

-

Verificaciones de derechos de autor: Los propietarios de contenido suelen utilizar tecnologías de marca de agua digital u otras técnicas para identificar copias ilegales de sus contenidos en línea.

-

Seguimiento de comportamiento: Algunos servicios de streaming y proveedores de contenido pueden rastrear el comportamiento de los usuarios, como la cantidad de tráfico, el tiempo de reproducción y otros aspectos que podrían indicar el uso indebido.

-

Bloqueo de VPN: Algunos servicios o sitios web detectan cuando se está utilizando una VPN y pueden bloquear el acceso o limitar la funcionalidad.

Por lo tanto, es importante recordar que utilizar una VPN no garantiza el anonimato completo en internet, y siempre es importante respetar los derechos de autor y las políticas de utilización de contenidos en línea.

No obstante, y entendiendo la lucha de los usuarios por unos precios acordes para poder ver el fútbol u otros eventos de interés, sin tener que vender un órgano vital, hay que recordar que el usuario final no será perseguido, sino el que pone el contenido online para que lo vean dichos usuarios.

Sí puedes utilizar una VPN si te quedas más tranquilo, pero más por seguridad que por un anonimato "infranqueable". Eso no existe.

NOTA: Imágenes de Depositphotos.com